IT-Sicherheit: Die DeFacto Checkliste

IT-Sicherheit – Privatanwender – Computersicherheit: Es vergeht nahezu kein Tag, an dem in den einschlägigen Medien keine Meldungen über neue Bedrohungen für heimische PCs und Mobiltelefone zu finden sind. Manche neuen Ausbrüche von Schadsoftware schaffen es sogar in die allgemeinen Nachrichten, wie zuletzt die groß angelegten Angriffe mit Verschlüsselungs-Trojanern wie etwa „Locky“. Doch Trojaner, manipulierte Webseiten und Phishing-E-Mails sind nur drei von unzähligen digitalen Risiken, mit denen Privatanwender jeden Tag konfrontiert werden.

Dabei ist es gar nicht so schwierig, auch zu Hause ein relativ hohes Sicherheitsniveau zu erreichen. Die einzige Bedingung hierfür ist eine gewisse Auseinandersetzung mit dem Thema „IT-Sicherheit“. Dies bedeutet bei weitem nicht, dass Sie sich nun einem kompletten Informatikstudium hingeben müssen. Es genügt, wenn Sie einige einfache Regeln beherzigen.

In diesem Special zeigen Ihnen die IT-Spezialisten unserer Detektei, was Sie selbst tun können, um Ihre heimischen Geräte sinnvoll und wirksam zu schützen. Selbstverständlich ist dies keine vollständige Anleitung, wie Sie Ihren heimischen Computer vor allen Gefahren des Internets schützen können. Aber wenn Sie unsere Checkliste beherzigen, schaffen Sie sich zumindest eine solide Grundlage.

Grundlagen

- Wissen aneignen

- Aktiv informieren

- Überlegte Computernutzung

- Gesundes Misstrauen

Natürlich können wir hier nicht auf alle Aspekte der Computersicherheit eingehen. Darum sind an dieser Stelle nur einmal die wichtigsten erwähnt, die Ihnen jedoch eine gute Grundlage geben, um sich selbst weitere Informationen zu beschaffen.

Eine hinreichend große Zahl von Anwendern jedoch schwört auf andere Betriebssysteme. MacOS und Linux sind dabei die häufigsten Alternativen. Und meist werden diese Alternativen wegen eines angeblichen Sicherheitsvorteils genutzt. Doch was ist dran an dieser Aussage? Ist ein System wirklich sicherer als das andere?

Sicher ist nur, dass jedes System seine ganz eigenen Vor- und Nachteile besitzt. Große Ausbrüche von neuer Schadsoftware betreffen unbestritten am häufigsten Windows-Systeme bzw. seit der starken Verbreitung mobiler Geräte auch Android-Geräte. Dies hat einen sehr einfachen Grund: die Zahl potentieller Opfer ist schlicht am größten. Rund 75% aller Computer sind mit einem Windows-Betriebssystem ausgestattet. Und bei der derzeitigen Anzahl der weltweit genutzten Computer sind dies bereits weit über eine Milliarde Systeme. Dagegen nutzen nur etwa 9% der Anwender MacOS und nur rund 1,3% ein Linux-System. Dieser Artikel (und auch die gesamte Webseite, die Sie hier entdecken können) entstand im Übrigen ebenfalls auf einem Linux-System.

Der Vorteil von Nicht-Windows-Systemen ist, dass diese in der Regel von den Benutzern nicht als Administrator genutzt werden (oder „Root“ wie er in der Linux/MacOS-Welt genannt wird). Linux hat darüber hinaus auch noch einen weiteren Vorteil. Da es sich um ein sogenanntes quelloffenes System handelt (für welches der Programmcode öffentlich verfügbar ist), an dem tausende Menschen auf der ganzen Welt arbeiten, werden Sicherheitslücken in der Regel schneller gefunden und beseitigt als bei sogenannten proprietären (herstellerabhängigen) Systemen wie Windows oder MacOS.

Dennoch gibt es auch für diese Systeme Schadsoftware bis hin zu den neuerdings in großer Zahl auftretenden Verschlüsselungstrojanern. Diese kommen jedoch – unabhängig vom Betriebssystem – in der überwältigenden Mehrheit nicht über Sicherheitslücken auf den Computer, sondern werden vom Anwender – bewußt, aber unwissentlich – über E-Mail-Anhänge installiert. Selbst das sicherste System der Welt ist also im Zweifel auf denjenigen angewiesen, der es benutzt. Oder wie manche sagen: die Sicherheitslücke sitzt vor dem Computer.

Zusammenfassend lässt sich sagen, dass es im Grunde gleichgültig ist, welches Betriebssystem Sie nutzen. Oftmals kommen Sie beispielsweise um Windows nicht herum, weil Ihre Firma eine Software nutzt, die eben nur für Windows angeboten wird. Wichtig ist einzig und allein Ihr Umgang mit dem System. Fahrlässigkeit oder Sorglosigkeit wird kein System dieser Welt verzeihen. Letztlich sind Sie es, der auf die Sicherheit eines Computersystems entscheidenden Einfluss hat.

Wenn Sie sich eingehender über dieses Thema informieren möchten, empfehlen wir Ihnen einen Blick auf die Webseite SIDES – Computersicherheit für Privatanwender.

Das Betriebssystem

Jedes System hat seine eigenen Vor- und Nachteile. Wichtig ist, dass Sie sich mit den Grundlagen des Systems auskennen und wissen, wie Sie Ihr System effektiv schützen können.

Installieren sollten Anwender diese Aktualisierungen jedoch in jedem Falle. Durch diese Updates werden Sicherheitslücken geschlossen, die in den meisten Fällen nach Bekanntwerden auch recht bald aktiv ausgenutzt werden. Ein drastisches Beispiel hierfür stammt aus dem Jahr 2004. Seinerzeit installierten zahllose Anwender ein solches Update nicht. Die Folge waren weltweit Millionen Computer, die mit dem Wurm „Sasser“ infiziert waren, der die dazugehörige Lücke ausnutzte und sich lediglich über eine aktive Internetverbindung weiterverbreitete.

Empfehlung der Detektei DeFacto

Richten Sie – wenn dies nicht bereits aktiviert ist – auf Ihrem System die automatische Installation von Sicherheitsupdates ein.

Natürlich befinden sich in den ZIP-Dateien, die mit solchen E-Mails ankommen, keine Dokumente, Eintrittskarten oder Rechnungen, sondern eine ausführbare Datei. Entweder enthält diese dann selbst bereits die Schadsoftware oder aber zumindest eine Funktion, welche diese herunterlädt.

Keine Angst, wenn Sie einen dieser E-Mail-Anhänge nicht aktiv öffnen, kann Ihnen in der Regel nichts passieren. Genauer gesagt könnten Sie einen solchen Anhang sogar auf der Festplatte speichern, kopieren und verschieben. Solange Sie die Datei nicht durch einen Doppelklick öffnen, wird keine wie auch immer geartete Software aktiv werden.

Empfehlung der Detektei DeFacto

Achten Sie darauf, was Ihnen per E-Mail zugeschickt wird. Kennen Sie den Absender nicht, löschen Sie die E-Mail umgehend. Ist Ihnen der Absender bekannt, Sie erwarten jedoch keine E-Mail, fragen Sie ruhig nach. Öffnen Sie jedoch in keinem Falle einen Ihnen unbekannten Anhang.

Allerdings ist dies nicht die einzige Bedrohung. Auch spezielle Programmiertechniken in einer Webseite können dazu beitragen, Schadsoftware auf einen Computer zu transportieren. Das Stichwort ist hier „Drive-By Download“. Dabei wird beim Aufruf einer manipulierten Webseite geprüft, welchen Browser der Anwender benutzt. Wird ein Browser mit entsprechenden Sicherheitslücken gefunden, wird im Hintergrund ein Programm ausgeführt, welches automatisch eine Datei auf den Rechner des Benutzers lädt.

Es ist im Übrigen keineswegs illegal zu prüfen, welchen Browser der Besucher einer Webseite verwendet. Die Mehrzahl der Webseiten tut dies, um Funktionen oder die Anzeige einer Seite zu optimieren.

Wirklich perfide werden diese Techniken, wenn es um eingeblendete Werbung geht, beispielsweise im Falle von Werbebannern. Diese ist in den meisten Fällen nicht auf dem gleichen Server gespeichert wie die eigentliche Webseite, sondern wird von anderer Stelle geladen und eingeblendet. Es sind Fälle bekannt geworden, in denen sich Kriminelle unerlaubt Zugang zum Server dieser Drittanbieter verschafft und dort dann Daten manipuliert haben. Die Folge war ein Angriff auf die Browser der Endanwender, auch wenn diese eine große und bekannte Seite aufgerufen haben, von der niemand erwartet, dass sie unliebsame Überraschungen bereithält. Allein ein eingeblendeter fremder Inhalt sorgte für Aufregung.

Eine weitere Quelle von Sicherheitslücken in einer Browsersoftware sind auch die seit längerer Zeit für viele Browser verfügbaren Erweiterungen. Dabei handelt es sich um Software, die in den Browser eingebunden wird und zusätzliche Funktionen bereitstellt, welche der Browser in seiner Basisversion nicht bietet. Ist eine solche Erweiterung fehlerhaft programmiert, kann Sie zum Einfallstor für unerwünschte Software werden.

Empfehlung der Detektei DeFacto

Verwenden Sie stets die neueste Version Ihrer Browsersoftware. In der Regel sorgen die bekannten Browser wie Chrome und Firefox selbst für ihre Aktualität. Probieren Sie doch auch einmal einen Browser aus, der vielleicht nicht so weit verbreitet ist, wie z.B. Opera oder Vivaldi. Es handelt auch hierbei um großartige Produkte. Vermeiden Sie, wenn möglich, die Verwendung des Flash-Players. Und besuchen Sie bitte auch keine dubiosen Webseiten.

In den meisten Fällen werden Spam-E-Mails über sogenannte Botnetze versendet. Dabei handelt es sich um ganz normale PCs, die irgendwo auf der Welt in einem Büro oder zu Hause stehen. Allerdings sind diese Computer mit einer Schadsoftware infiziert, die es einem Angreifer möglich macht, diese PCs sozusagen als Relaisstationen zu nutzen. Teilweise jedoch werden auch Serversysteme, die ungeschützt mit dem Internet verbunden sind, für solche Zwecke missbraucht. Die so entstehenden Netzwerke können mehrere tausend PCs umfassen und werden sogar von Kriminellen vermietet.

Wenn Sie eine solche E-Mail bekommen, gibt es nur eine richtige Maßnahme: löschen und vergessen Sie diese E-Mail. Vielleicht verwenden Sie auch ein E-Mail-Programm mit einem eingebauten Spam-Filter. Dann lassen Sie ihn die Arbeit übernehmen und solche E-Mails automatisch herausfiltern.

Es kann jedoch durchaus vorkommen, dass Sie eine E-Mail von einer Ihnen bekannten Person bekommen. Bei näherem Hinsehen stimmt der Name und sogar die E-Mail-Adresse ist authentisch. Der Inhalt ist jedoch im einfachsten Falle ein Verweis auf eine Webseite. Wenn Sie eine solche E-Mail bekommen, tun Sie sich und Ihrem Computer einen gefallen, wenn Sie die Löschen-Taste betätigen. Was sich am anderen Ende des Verweises befindet, verheißt meist nichts Gutes. Und wenn Sie sich einmal überhaupt nicht sicher sein sollten: fragen Sie beim Absender nach.

Empfehlung der Detektei DeFacto

Ignorieren Sie Spam-E-Mails und löschen Sie diese. Nutzen Sie in keinem Falle einen enthaltenen Link zum vermeintlichen Abmelden oder Austragen aus der Abonnentenliste. Lassen Sie einen Spam-Filter unerwünschte Massen-E-Mails aussondern. Klicken Sie bitte niemals auf einen Verweis in einer solchen E-Mail und öffnen Sie bitte auch niemals einen Anhang, der sich an einer solchen E-Mail befindet.

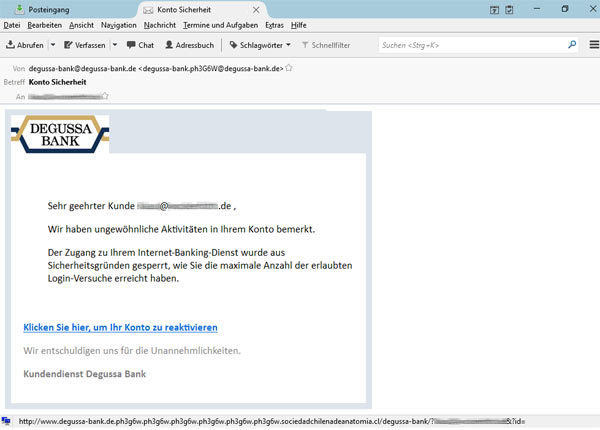

Eine typische Phishing-E-Mail. Zu beachten ist die E-Mail-Adresse als „namentliche Anrede“ und die gefälschte Internetadresse am unteren Rand, die sichtbar wird, wenn der Mauszeiger über dem blau hinterlegten Link in der E-Mail liegt.

Eine typische Phishing-E-Mail. Zu beachten ist die E-Mail-Adresse als „namentliche Anrede“ und die gefälschte Internetadresse am unteren Rand, die sichtbar wird, wenn der Mauszeiger über dem blau hinterlegten Link in der E-Mail liegt.

Wenn Sie nun denken, dass Ihre Bank ja für den Schaden aufkommen müsste, befinden Sie sich leider im Irrtum. Die aktuelle Rechtsprechung sieht hier ganz klar den Anwender in der Pflicht, der sich ausreichend informieren muss, um einen Betrug aus eigener Kraft rechtzeitig zu bemerken. Gut, dass Sie das hiermit tun.

Gefälschte E-Mails sind im Übrigen nicht die einzige Variante dieser Betrugsmasche. Auch gefälschte SMS werden immer wieder einmal verwendet, um an die Zugangsdaten der Opfer zu gelangen. Bei dieser Methode wird dem ahnungslosen Anwender eine SMS gesendet, die eine fingierte Bestätigung für ein Abonnement enthält. Der mitgesendete Verweis auf die Webseite zur Abmeldung wird in der Folge nur allzu gern angeklickt und führt zu einer manipulierten Webseite, die eventuell vorhandene Schwachstellen in der Browsersoftware ausnutzt, um Schadsoftware automatisch herunterzuladen. Dieser Trojaner greift dann letztlich Zugangsdaten ab.

Empfehlung der Detektei DeFacto

Vergewissern Sie sich genau, ob eine E-Mail wirklich von dem Absender stammt, der Ihnen angezeigt wird. Überprüfen Sie die Absenderadresse. Fahren (nicht klicken!) Sie mit dem Mauszeiger über etwaige Verweise in der E-Mail und schauen Sie nach, welche Adresse in der Vorschau am unteren Ende des E-Mailprogrammes angezeigt wird. Rufen Sie wichtige Webseiten wie etwa die Ihrer Bank immer über eine Direkteingabe in die Adresszeile des Browsers auf und nicht über einen Verweis.

Im Prinzip gilt dies auch für E-Mails. Kein hinreichend seriöses Unternehmen wird Ihnen eine E-Mail senden, in welcher offene Forderungen nebst angehangener Rechnung bzw. Mahnung dargelegt werden. Und wenn Sie kein Kunde der Telekom sind, wird Ihnen diese auch keine Rechnung zukommen lassen, schon gar nicht per E-Mail. Haben Sie in letzter Zeit ausrangierte Dinge bei Ebay verkauft? Wenn nicht, können Sie die Zahlungsaufforderung der Auktionsplattform diskret löschen. Und wenn Sie kein Paypal-Nutzer sind, werden Sie auch keine Aufforderung zum Abgleich Ihrer Nutzerdaten bekommen – wenn Sie Paypal-Nutzer sind übrigens auch nicht.

Dies alles führt zu einem wesentlichen Aspekt. Viele Sicherheitsprobleme im Bereich der privaten Computernutzung ließen sich durch kurzes Nachdenken verhindern. Um es salopp auszudrücken: die effektivste Antivirensoftware befindet sich zwischen den Ohren des Anwenders. Aber wie auch der digitale Kollege benötigt das menschliche Gehirn regelmäßig Updates in Form kurzer Meldungen über neue Gefahren. Grundsätzlich jedoch sind informierte Anwendergehirne durchaus in der Lage, die meisten Gefahren des Internets einzuschätzen und zu vermeiden. Alles, was Sie dafür benötigen, ist ein wenig Hintergrundwissen.

Empfehlung der Detektei DeFacto

Denken Sie kurz darüber nach, bevor Sie auf einen unbekannten Verweis klicken. Prüfen Sie in der unteren Statusleiste das Ziel eines Links, indem Sie mit dem Mauszeiger über den Link fahren.

Einige von Ihnen werden sich fragen, wer denn so etwas macht. Doch leider gibt es viel zu viele Anwender, die einen Router mit Werkseinstellungen an das Internet anschließen. Dieser ist dann durch Passworte wie „123456“ oder „abcdef“ geschützt. Wenn Sie nun noch die WLAN-Verschlüsselung abschalten (oder gar nicht erst aktivieren), ist Ihr drahtloses Netz (und alle daran angeschlossenen Geräte) für die ganze Umgebung sicht- und nutzbar. Machen wir es also richtig.

Ihrem WLAN-Router liegt immer eine mehr oder weniger umfangreiche Anwenderdokumentation bei. In jedem Falle jedoch werden Sie mindestens eine Kurzanleitung zur Einrichtung des Gerätes vorfinden. Benutzen Sie diese. Jeder Router verfügt über eine eigene Software, mit der Sie Einstellungen am Gerät vornehmen können. Dies ist immer über eine kleine Webseite gelöst, die Sie auf Ihrem Computer und dort in Ihrem Browser aufrufen. Diese Seite wird auch Administrations-Oberfläche genannt. Hier müssen Sie einen Benutzernamen und ein Passwort eingeben und sich anmelden. Rufen Sie die Administrations-Oberfläche des Gerätes – wie beschrieben – auf und ändern Sie zunächst das Passwort, mit dem Sie sich an genau dieser Oberfläche angemeldet haben. Wenn Sie hier die Werkseinstellungen beibehalten, kann jeder, der diese Einstellungen kennt und auf Ihr WLAN zugreifen kann, Änderungen vornehmen. Und die Werkseinstellungen aller gängigen WLAN-Router sind öffentlich.

Nun ändern Sie den Namen des WLAN. Dieser Name ist später in der Liste verfügbarer WLAN-Netze auf Ihrem Handy oder Laptop sichtbar.

Als nächstes prüfen Sie bitte, ob und welche Verschlüsselung von Ihrem WLAN verwendet wird. Ist hier „WEP“ eingestellt, sollten Sie handeln. Beim sogenannten „WEP“ handelt es sich um eine ältere Art der Verschlüsselung, die heute von jedem halbwegs fähigen Menschen mit IT-Kenntnissen innerhalb von Minuten überwunden wird. Durch Abfangen der im WLAN gesendeten Daten kann bei dieser Technologie auf das Netzwerkpasswort geschlossen werden. „WPA“ oder besser „WPA2“ sind hier erste Wahl.

Nun legen Sie noch einen WLAN-Schlüssel fest. Dabei handelt es sich um das Passwort, welches später auf allen Geräten eingegeben werden muss, die sich mit Ihrem WLAN verbinden möchten. Wählen Sie hier ein möglichst langes Passwort aus, welches sich aus Klein- und Großbuchstaben, Zahlen und Sonderzeichen zusammensetzt. 20 Zeichen gelten gemeinhin als guter Anfang.

Wenn Sie sich ein wenig mit den Einstellungen Ihres WLAN-Router vertraut gemacht haben, werfen Sie bitte auch einmal einen Blick auf den sogenannten MAC-Filter. Hier können Sie angeben, welche Geräte sich überhaupt mit dem WLAN verbinden dürfen. Bei der MAC-Adresse handelt es sich um eine weltweit einmalige Zeichen-Kombination, die Ihr Endgerät eindeutig identifiziert. Ihr Smartphone, Ihr Laptop und auch der PC im Arbeitszimmer verfügen über eine solche MAC-Adresse, deren Einzigartigkeit mit der eines menschlichen Fingerabdruck vergleichbar ist. Wenn Sie nun die MAC-Adressen von allen Geräten, die sich mit dem Netzwerk verbinden dürfen sollen, in den MAC-Filter des WLAN-Routers eintragen, erreichen Sie bereits ein sehr gutes Sicherheitsniveau

Empfehlung der Detektei DeFacto

Schließen Sie Ihren WLAN-Router niemals mit Standard- oder Werkseinstellungen an. Ändern Sie vor Inbetriebnahme immer das Passwort für die Administrations-Oberfläche, den Netzwerknamen, den Netzwerkschlüssel und prüfen Sie auch die Art der Verschlüsselung. Nutzen Sie den MAC-Filter, um nur bestimmten Geräten Zugang zu gewähren.

Alles, was Sie auf Ihrem Computer sehen und starten, ist nichts anderes als Software. Irgendwo auf der Welt hat sich irgendwann ein Mensch (oder eine ganze Gruppe) an seinen Computer gesetzt und ein Programm geschrieben, welches Sie jetzt gerade nutzen. Ihr Browser ist auch nichts anderes als ein Programm, welches von einer größeren Gruppe von Menschen entwickelt wurde. Und hier ist bereits der Haken. Es ist von Menschen gemacht und Menschen neigen dazu, Fehler zu machen. Dass ausgerechnet Ihre Lieblingssoftware fehlerfrei ist, können Sie getrost als höchst unwahrscheinlich einstufen. Sehen müssen Sie diese Fehler nicht unbedingt, denn viele Softwarefehler treten gar nicht erst mit sichtbaren Folgen auf. Im Hintergrund jedoch können sich riesige Lücken öffnen.

Zum Vergleich: wenn Sie diesen Text in Gänze lesen, haben Sie rund 600 Zeilen durchgearbeitet. Sollten Sie Microsoft Windows nutzen, blicken Sie auf ein Produkt, welches in seiner Gesamtheit aus mehr als dem 80.000-fachen an Programmzeilen besteht. Und naturgemäß steigt mit der Anzahl der möglichen Fehlerquellen auch die Anzahl tatsächlich gemachter Fehler. Doch nicht nur Windows oder andere Betriebssysteme können Fehler enthalten, sondern jede andere Software auch, die von Menschen entwickelt wurde. Dies beginnt bei einem kleinen Werkzeug für die Dateibearbeitung und endet noch lange nicht bei großen Office-Paketen. Je mehr Software Sie nun installieren, umso mehr Programmcode wird auf Ihren Computer geladen. Und dadurch steigt natürlich auch wieder die Wahrscheinlichkeit, dass in irgendeiner Software an irgendeiner Stelle eine Sicherheitslücke auftritt, die dazu dienen kann, Schadsoftware auf Ihren Computer zu schleusen oder Daten auszuspähen.

Empfehlung der Detektei DeFacto

Planen Sie für Ihren Computer, welche Software Sie wirklich benötigen und verzichten Sie auf das Installieren von Testversionen und Sharewareprogrammen. Installieren Sie nur die Software, die Sie zum Arbeiten brauchen und testen Sie neue Software entweder auf einem Zweitsystem oder in einer sogenannten virtuellen Maschine.

Sorgen Sie für einen solchen Fall vor. Am besten geeignet und auch preislich die günstigste Möglichkeit für eine Datensicherung ist immer noch die externe Festplatte, die Sie über USB an Ihren Computer anschließen. Damit können Sie bequem Daten auf die Festplatte und wieder zurück kopieren und haben stets eine aktuelle Kopie Ihres Arbeitsstandes. Auch geeignet, wenngleich mit der Zeit wesentlich kostenintensiver, ist die Speicherung auf optischen Medien wie CDs und DVDs. Wenn Sie es etwas luxuriöser mögen, können Sie auch einen Zweitrechner in das heimische Netz einbinden und die Daten darauf kopieren. Erwähnenswert sind in diesem Zusammenhang auch sogenannte NAS-Speicher. Dabei handelt es sich im Prinzip nur um Festplatten, die in ein Netzwerk eingebunden werden, häufig jedoch eine enorme Speicherkapazität aufweisen. Professionelle (und preislich entsprechend dimensionierte) Lösungen fassen heute bereits rund 60 Terabyte.

Wie auch immer Ihre persönliche Strategie für eine Datensicherung aussieht, gelten für alle die selben zwei Bedingungen: machen Sie eine Sicherung und trennen Sie das Speichermedium nach dem Sichern. Kein Computer ist vor einem Datenverlust sicher. Sei es nun eine Schadsoftware oder ein Gerätedefekt. Entfernen sollten Sie das Speichermedium nach der Sicherung, weil auch Schadsoftware bekannt ist, die sich über USB- und Netzwerkverbindungen verbreitet und so auch Sicherungskopien beeinträchtigt.

Empfehlung der Detektei DeFacto

Führen Sie regelmäßige Sicherungen Ihrer Daten durch. Überschreiben Sie dabei nicht die letzte Sicherung, sondern legen Sie eine neue an. Nutzen Sie Programme bzw. Funktionen zur automatischen Datensicherung. Trennen Sie nach einer Sicherung die Verbindung zum Speichermedium.

So extrem wie in diesem Versuch muss es in der Realität natürlich nicht zugehen. Aber wer hat nicht schon einmal einem Kollegen eine wichtige Präsentation über einen USB-Stick zukommen lassen oder sich Dokumente von einem solchen kopiert? Haben Sie in einem solchen Falle immer darüber nachgedacht, an welchen Rechnern der USB-Stick bereits angeschlossen war?

Externe Speichermedien, die sie nicht kennen, sollten Sie mit größter Vorsicht behandeln. Sie können niemals ausschließen, dass sich auf dem ein oder anderen USB-Stick nicht doch eine Software befindet, die dort nicht hingehört. Schalten Sie auch die Autoplay-Funktion ab. Diese sorgt bei entsprechender Einstellung dafür, dass Inhalte automatisch gestartet werden. Bekannt ist diese Funktion insbesondere von Installations-CDs oder -DVDs.

Empfehlung der Detektei DeFacto

Misstrauen Sie grundsätzlich fremden externen Speichermedien, von denen Sie nicht wissen, woher diese kommen. Schließen Sie keine USB-Sticks an Ihren Computer an, die aus unbekannten Quellen stammen.

Eine verbreitete Empfehlung an Privatnutzer lautet: nutzen Sie ein Antivirenprogramm. Was auf den ersten Blick sinnvoll erscheint und ein löblicher Gedanke ist, wirft jedoch bei genauerem Hinsehen Fragen auf. Und die wichtigste Frage lautet: brauche ich überhaupt eine Antivirensoftware?

Diese Frage mag Ihnen im ersten Moment unsinnig erscheinen, da doch ein Antivirenprogramm entscheidend zur Sicherheit des Computers beiträgt und jede beliebige Quelle ein solches Programm als essentiell für jeden Anwender anpreist. Wenn Sie sich jedoch einmal Gedanken über die Funktionsweise einer solchen Software machen, kann diese Meinung schon einmal ins Wanken geraten.

Sie werden vielleicht bemerkt haben, dass Ihre Antivirensoftware regelmäßig nach Aktualisierungen sucht. Im besten Falle tut sie dies mehrmals täglich. Dabei wird jedoch nur selten nach Updates für die Software selbst gesucht. Was hier wirklich aktualisiert wird, sind die sogenannten Signaturen. Dabei handelt es sich um kleine Ausschnitte mit typischen Mustern von bekannter Schadsoftware, mit denen die Inhalte von Dateien abgeglichen werden. Wird das Muster einer Signatur in einer Datei gefunden, schlägt das Antivirenprogramm in der Regel Alarm. Und hier liegt auch bereits das erste Problem. Ein Antivirenprogramm erkennt nur die Schadsoftware recht zuverlässig, deren Signaturen es besitzt. Gerät eine neue Schadsoftware auf Ihren Computer, für die Ihre Antivirensoftware noch keine Signaturen besitzt, gibt es zwei Möglichkeiten: die Software kann ausreichend gut raten oder aber sie ignoriert den Schädling. Tatsächlich besitzt moderne AV-Software Mechanismen, die es erlauben, auch unbekannte Schädlinge durch gewisse Muster mehr oder weniger gut zu erkennen. Doch ist diese Heuristik genannte Technik nicht mehr als eine Zusatzfunktion und alles andere als zuverlässig. Auf der anderen Seite sind auch professionelle Entwickler von Schadsoftware nicht untätig und testen ihre Entwicklungen mit verschiedenen Antivirenprogrammen. Oftmals bewirkt bereits eine kleine Veränderung des Programmcodes einer Schadsoftware, dass diese kaum noch durch AV-Programme erkannt wird. Und bei täglich mehreren tausend neuen Varianten kommen die Hersteller von Antivirensoftware kaum noch hinterher.

Allerdings kann ein Antivirenprogramm auch übereifrig sein und eine Schadsoftware melden, die gar nicht vorhanden ist. Wichtige Systemdateien werden kann durch fehlerhafte Funktionen als Schädling erkannt und kurzerhand beseitigt, was zu einem defekten Betriebssystem führen kann.

Ein weiteres Problem: die Software, die das System schützen soll, läuft auf dem zu schützenden System. Das Problem hierbei ist, dass Antivirensoftware eben auch nur Software ist und somit ebenso fehleranfällig wie jede andere. Tatsächlich hat eine Untersuchung im Jahr 2014 aufgezeigt, dass beinahe alle Antivirenprogramme fehlerhaft waren und auf dem zugrundeliegenden System Sicherheitslücken öffneten. Erschwerend kommt hinzu, dass eine Software im einfachsten Falle genau die Rechte auf einem System erlangt, die der Benutzer beim Start der Software hat. Sind dies Administratorrechte, ist die Niederlage des Antivirenprogramms besiegelt, da dann auch eine gestartete Schadsoftware über diese höchsten Rechte verfügt und das Antivirenprogramm im Zweifel einfach abschaltet. Auch sind bereits Schadprogramme aufgetaucht, die gezielt AV-Software angreifen.

Bedenkt man alle diese Punkte, wird der Einsatz einer Antivirenlösung zwar nicht ausgeschlossen, doch sollte sich spätestens hier der Blickwinkel ändern. Und auch das Ergebnis eines Virenscans erscheint nun in einem ganz neuen Licht. Wenn Sie einen Scan Ihres Systems durchführen, kann Ihre Antivirensoftware entweder Alarm schlagen oder sie tut es eben nicht. Wenn ein Virus gemeldet wird, heisst das aber keineswegs „Es befindet sich ein Virus auf dem Computer“. Es bedeutet lediglich, dass es sehr wahrscheinlich ist, dass sich ein unerwünschter Gast eingeschlichen hat. Meldet sich Ihre AV-Software nicht, heisst auch dies nicht „Es befindet sich kein Virus auf dem Computer“. Sie können lediglich sagen, dass Sie nicht wissen, ob eine Schadsoftware auf dem Computer vorhanden ist oder nicht. Es kann durchaus vorkommen, dass der Alarm erst dann ausgelöst wird, wenn durch eine Aktualisierung die passende Signatur vorhanden ist. Dann jedoch ist es bereits zu spät und Ihr System ist nur durch eine Neuinstallation zu retten.

Empfehlung der Detektei DeFacto

Betrachten Sie Ihren Computer keinesfalls als sicher, weil ein Antivirenprogramm installiert ist. Eine solche Software allein ist nutzlos ohne die Einhaltung grundlegender Verhaltensweisen. Nutzen Sie ein Antivirenprogramm, achten Sie auf regelmäßige Aktualisierungen.

Doch Sie können aktiv etwas unternehmen, um diese Sicherheitslücke zu schließen. Mit dem Lesen dieses Textes haben Sie bereits etwas unternommen. Denn einzig ein gewisses regelmäßig aktualisiertes Grundwissen kann Ihnen auf Dauer ein ausreichendes Maß an Sicherheit bieten. Informieren Sie sich, lesen Sie und abonnieren Sie auch einmal einen entsprechenden Newsletter. Sie müssen kein IT-Profi werden, um Ihren Computer benutzen zu können. Doch selbst die Rechtsprechung setzt mittlerweile hinreichend informierte Anwender voraus, wenn es um juristische Aspekte des Computerbetrugs geht. Im Internet finden Sie zahlreiche Nutzergruppen und Foren, in denen Sie Fragen stellen können, wenn Sie einmal nicht weiterwissen. Und nicht zuletzt hilft Ihnen die Detektei DeFacto bei allen Themen rund um die Internet- und Computersicherheit gerne weiter. Fragen Sie uns einfach.

Führen Sie sich bitte immer vor Augen, dass Sie die alleinige Verantwortung für Ihren Computer, Ihren Laptop oder Ihr Smartphone haben. Nichts und niemand nimmt Ihnen diese Verantwortung ab, weder eine gut gemachte Sicherheitssoftware noch Webseiten wie diese hier. Wenn Sie Ihren Computer einschalten, tragen Sie nicht nur Verantwortung für Ihr Tun und Handeln, sondern übernehmen auch Verantwortung für die Sicherheit anderer Internetnutzer. Schließlich kann sich eine Schadsoftware, die unbemerkt in Ihren Computer eingedrungen ist, von dort an andere Computer weiterverbreiten. Manche Trojaner verwandeln Ihren Computer in einen „Sklaven“, der nicht länger Ihnen allein gehorcht und womöglich ungefragt tausende E-Mails versendet, ohne dass Sie dies bemerken. Denken Sie also bei allem, was Sie mit Ihrem Computer im Allgemeinen und dem Internet im Besonderes tun stets auch an alle anderen Nutzer, die ebenfalls ein Recht auf die sichere Nutzung des weltweiten Datennetzes haben.

Empfehlung der Detektei DeFacto

Nutzen Sie seriöse Quellen, um sich selbst über die Gefahren der Internetnutzung zu informieren. Halten Sie dieses grundlegende Wissen aktuell. Achten Sie auf Meldungen in den Medien zu sicherheitsrelevanten Themen und nutzen Sie Ihren Computer und das Internet mit Bedacht.

Unser Fazit zur IT-Sicherheit

Diese Aufstellung möchte keinen Anspruch auf Vollständigkeit erheben und das tut sie auch nicht. Zu vielfältig sind die Aspekte der Computersicherheit in heutiger Zeit. Möchten Sie sich eingehend über diese Thematik informieren, können Sie viele Stunden mit dem Lesen von Aufsätzen, Artikeln und Foreneinträgen beschäftigen. Und oftmals werden Sie zu einem bestimmten Thema zahllose verschieden Meinungen finden.

Wir möchten Ihnen diese Liste lediglich als Einstiegspunkt zur Verfügung stellen, auf deren Basis Sie selbst bei entsprechendem Interesse weitere Informationen sammeln können. Dennoch möchten wir Ihnen ans Herz legen, sich zumindest grundlegend mit dem Thema Sicherheit im Internet vertraut zu machen. Möglicherweise hilft Ihnen irgendwann einmal ein gelesener Artikel dabei, genau Ihren Computer zu schützen.

Sollten Sie weitere Fragen haben, stehen wir Ihnen gerne zur Verfügung.

Wie können wir Ihnen behilflich sein?

Wir freuen uns auf Ihre Nachricht!

Wenn Sie uns eine Nachricht senden möchten, füllen Sie bitte das folgende Formular aus und senden Sie es ab. Wir erhalten dann umgehend Ihre Mitteilung und werden uns schnellstmöglich bei Ihnen melden.

Bitte geben Sie neben Ihrer Nachricht mindestens eine Kontaktmöglichkeit (E-Mail, Telefonnummer) an, damit wir Sie kontaktieren können. Geben Sie bitte auch an, ob wir Sie per E-Mail oder per Telefon kontaktieren dürfen.